Sa-Token

Sa-Token 是一个轻量级 Java 权限认证框架,主要解决:登录认证、权限认证、单点登录、OAuth2.0、分布式Session会话、微服务网关鉴权 等一系列权限相关问题。

鉴权模块

RABC模型(role-based access control)

RBAC就是一个权限控制模型,这个模型是经过时间沉淀之后,相当通 、成熟且被大众接受认可的一个模型。我的理解是RBAC和数学公式是一个道理,数学题可以套用数学公式,而权限系统也可以套用RBAC权限模型。

RBAC权限模型的概念,即:基于角色的权限控制。通过角色关联用户,角色关联权限的方式间接赋予用户权限。

User(用户)用户就是指我们的系统使用者。

PerMission(权限)用户我们对系统的操作,访问哪些东西,可以操作写入操作等等。实际的例子,比如新增题目。

Role(角色)我们去把一组的权限,去做集合,就得到了角色。

核心思想其实就是把角色和权限做关联,实现整体的一个灵活访问,提高我们的系统的安全性和管理型。基于这个模型,我们的开发速度还有粒度的粗细也都是十分好控制的。

RBAC-0 模型

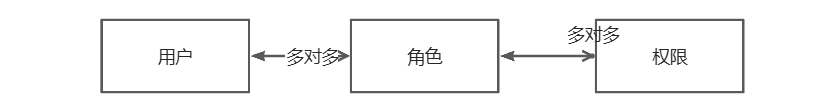

用户和角色是一个多对多的关系,角色和权限也是一个多对多关系。

RBAC-1 模型

多了一个继承的概念。

比如一个业务部门,经理,主管,营业员。主管的权限肯定不能大于经理,营业员不能大于主管。

子角色的范围一定会小于父角色。

RBAC-2 模型

角色互斥,基数约束,先决条件等等。

角色互斥:同一个用户,不能被分配到复制的角色,比如说,你是一个采购,那你就不能分配销售。

基数约束:一个角色分配的用户数量是有限的。比如有一个公司的架构师,最多只能有三个。

先决条件:你 想获得架构师的角色,那你必然得先是一个资深工程师的角色。

Sa-Token使用

引入依赖

<dependency>

<groupId>cn.dev33</groupId>

<artifactId>sa-token-spring-boot-starter</artifactId>

<version>1.38.0</version>

</dependency>

若为springboot 3.X则引入

<dependency>

<groupId>cn.dev33</groupId>

<artifactId>sa-token-spring-boot3-starter</artifactId>

<version>1.38.0</version>

</dependency>

向application.yml中添加一些基本配置

############## Sa-Token 配置 (文档: https://sa-token.cc) ##############

sa-token:

# token 名称(同时也是 cookie 名称)

token-name: satoken

# token 有效期(单位:秒) 默认30天,-1 代表永久有效

timeout: 2592000

# token 最低活跃频率(单位:秒),如果 token 超过此时间没有访问系统就会被冻结,默认-1 代表不限制,永不冻结

active-timeout: -1

# 是否允许同一账号多地同时登录 (为 true 时允许一起登录, 为 false 时新登录挤掉旧登录)

is-concurrent: true

# 在多人登录同一账号时,是否共用一个 token (为 true 时所有登录共用一个 token, 为 false 时每次登录新建一个 token)

is-share: true

# token 风格(默认可取值:uuid、simple-uuid、random-32、random-64、random-128、tik)

token-style: uuid

# 是否输出操作日志

is-log: true